【论文阅读】Automatically Evading Classififiers—-A Case Study on PDF Malware Classififiers

时间:2016

作者:Weilin Xu, Yanjun Qi, and David Evans 弗吉尼亚大学

会议:NDSS

总结:

白盒黑盒?

黑盒攻击,需要知道生成样本在目标模型中的输出(分类分数)和目标模型所使用的特征(粗略知道);

针对什么目标?

仅仅使用表层特征的分类器;

攻击方法?

3.1 如何制造对抗样本?

使用**遗传算法(GP-BASED)**进行随机扰动

3.2 如何判别对抗样本的恶意能力?

使用oracle

Abstract:

在本文,我们提出了一个一般化的方法来检验分类器的鲁棒性,通过在两个PDF恶意样本分类器,PDFrate和Hidost上来检验。其关键就是随机控制一个恶意样本来找到一个对抗样本。

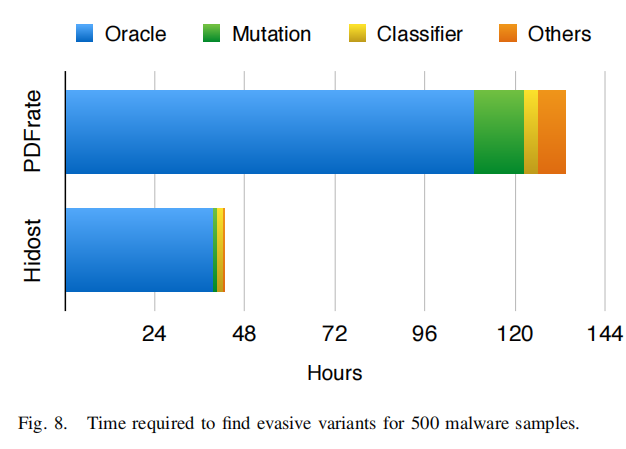

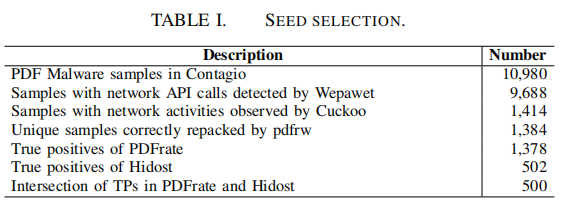

我们的方法可以自动地对500个恶意样本种子中找到对于两个PDF分类器的对抗样本,我们的结果提出了一个严重的疑问,基于表面特征的分类器在面对对抗样本时是否还有效?

1. Introduction:

主要贡献:

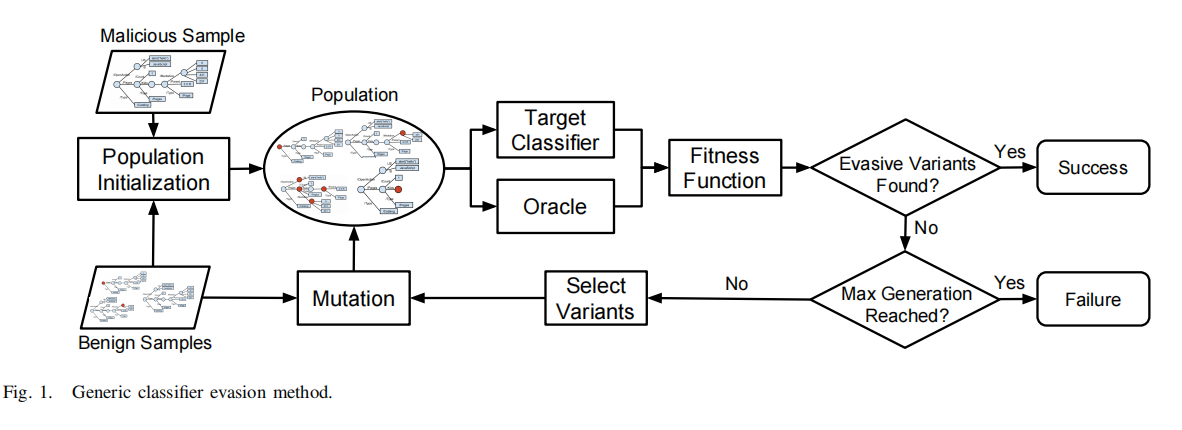

1. 提出了一个一般化的方法用于自动寻找分类器的对抗样本;

2. 制作了一个原型系统用于自动生成对抗样本;

3. 我们的系统在对500个恶意样本种子寻找对抗样本的过程中,达到了100%的准确率。

2. Overview:

2.1 Finding Evasive Samples:

整体思路:

oracle用于判断一个样本是否具有恶意行为;

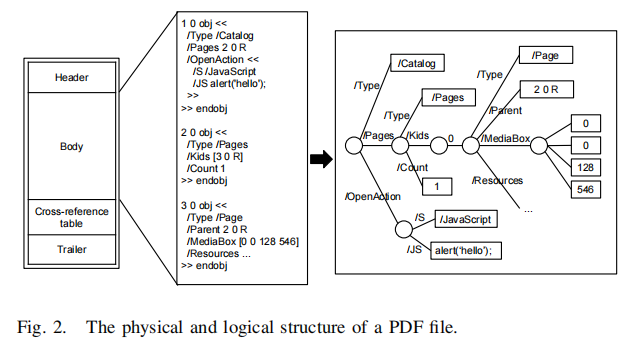

3. PDF Malware and Classifiers

3.1 PDFmalware:

PDF文件的整体结构:

早些的PDF恶意样本一般使用JavaScript嵌入,用户双击打开时出发执行恶意脚本。

因为不是所有的PDF恶意样本都是嵌入了JavaScript代码,最近的一些PDF恶意分类器就着重于PDF文件的结构化特征。在本文,我们的目标就是攻击这些有代表性的基于文件结构化特征的分类器。

3.2 Target Classififiers:

**PDFrate:**一个使用随机森林算法的分类器。

**Hidost:**一个SVM分类器。

4. Evading PDF Malware Classifiers:

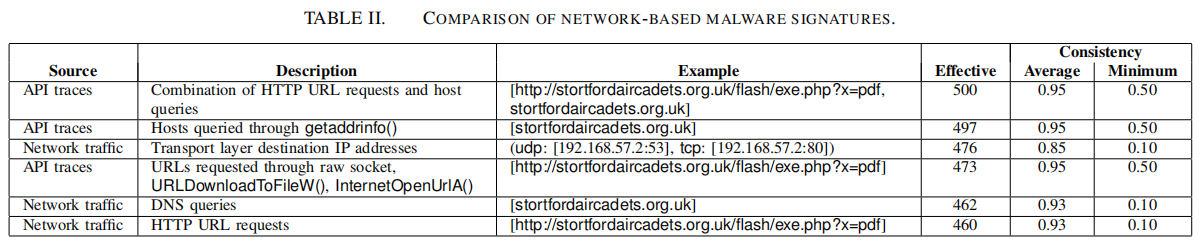

5. Experiment:

5.1 Dataset:

5.2 Test: